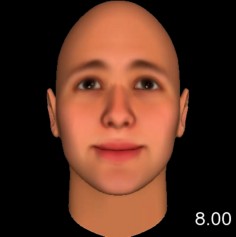

Bać się czy zaufać?

6 sierpnia 2008, 13:30Alexander Todorov i Nikolaas Oosterhof z Princeton University postanowili sprawdzić, co sprawia, że niektóre twarze wzbudzają zaufanie, a inne paniczny strach. Stworzyli program komputerowy, który pozwolił uzyskać zarówno najbardziej rozczulające, jak i najbardziej przerażające twarze (Proceedings of the National Academy of Sciences).

Inwigilacja doskonała

16 października 2010, 13:43Pamiętacie scenę z filmu „Seksmisja", w której Lamia, obserwując Maksa i Alberta przybliża obraz, a wraz z obrazem wzmacnia się dźwięk, pozwalając podsłuchać nawet najcichszy szept? To drobnostka w porównaniu z prawdziwą technologią AudioScope, wynalezioną przez norweską firmę Squarehead Technology. Co powiecie na taki „zoom audio-wideo", przybliżanie obrazu wraz z dźwiękiem, ale pozwalające wyłowić rozmowę szeptem w hałasie stadionu sportowego?

Nokia ofiarą szantażysty

18 czerwca 2014, 09:46Fińskie media ujawniły, że w 2007 roku Nokia zapłaciła okup szantażyście grożącemu ujawnieniem kluczy uwierzytelniających, którymi były podpisywane aplikacje dla systemu Symbian. Ujawnienie tych kluczy byłoby katastrofą dla firmy, która posiadała około 40% rynku telefonów komórkowych, a jej produkty były używane przez wiele przedsiębiorstw

Adobe łata Flash Playera

13 maja 2016, 05:53W najnowszej aktualizacji Flash Playera Adobe załatało 25 luk z poprzedniej edycji, w tym dziurę typu zero-day. Ta dziura pozwalała na przejęcie całkowitej kontroli nad komputerem

Uniwersytet przyznaje, że zapłacił cyberprzestępcom

6 lutego 2020, 04:12Holenderski Uniwersytet w Mastrich przyznał, że zapłacił cyberprzestępcom 30 bitcoinów, wartych 200 000 euro. Pod koniec grudnia przestępcy zaatakowali uniwersytecką sieć i zablokowali dostęp do komputerów. Za jego odblokowanie zażądali pieniędzy.

Szpiegowanie wtyczki

31 lipca 2009, 10:50Podczas konferencji Black Hat, która odbywa się w Los Angeles, dwóch włoskich specjalistów ds. bezpieczeństwa - Andrea Barisani i Daniele Bianco - pokazało, w jaki sposób można podsłuchiwać klawiatury na złączu PS/2. Ich technika umożliwia rejestrowanie wciśniętych klawiszy na... wtyczce od prądu.

Świat samookaleczenia

9 września 2011, 10:12Przez 10 lat Patti i Peter Adlerowie tworzyli bazę informacji o osobach dokonujących samookaleczeń. Małżeństwo socjologów przeprowadziło pogłębione wywiady ze 150 ludźmi z całego świata. Analizowano też 30-40 tys. postów i fragmentów rozmów z czatów. Pokłosiem ich badań jest książka pt. "Głębokie cięcie: wewnątrz ukrytego świata samookaleczeń".

Stare dziury na celowniku przestępców

25 lutego 2015, 12:51HP informuje, że do atakowania systemu Windows cyberprzestępcy wykorzystują przede wszystkim stare luki, których nie załatali właściciele zaatakowanych maszyn. Z najnowszego raportu dowiadujemy się, że w ubiegłym roku w aż 33% ataków udało się zainfekować maszynę poprzez dziurę w Windows, którą Microsoft załatał w 2010 roku

Przestępcy od dwóch lat włamują się na pocztę Yahoo!

3 marca 2017, 11:54Wewnętrzne śledztwo Yahoo! wykazało, że w ciągu ostatnich 2 lat cyberprzestępcy dostali się do 32 milionów kont pocztowych, wykorzystując w tym celu podrobione pliki cookie

Płeć można rozpoznać po... zapachu dłoni

7 lipca 2023, 07:23Substancje zapachowe wydzielane przez skórę dłoni pozwalają z niezwykle dużą precyzją określić płeć, zauważyli naukowcy z Florida International University (FIU). Odkrycie to pomoże na przykład w badaniu miejsc przestępstw tam, gdzie niedostępne są np. informacje DNA. Wyniki badań zostały opublikowane na łamach PLOS ONE.